Подсчёт голосов 2/2

«Мы приложим все усилия»

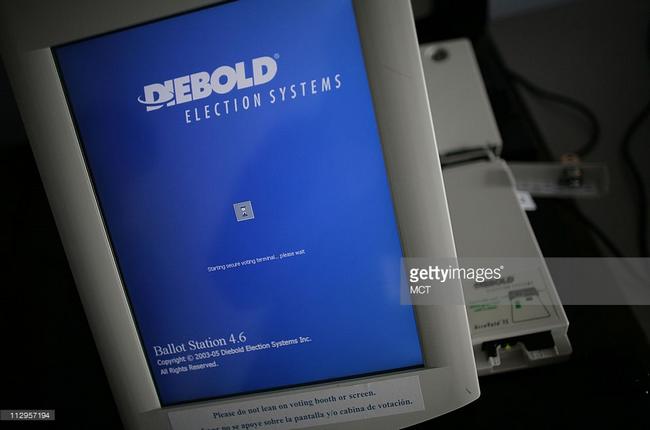

У фирмы Diebold, другого крупнейшего в США производителя компьютерного оборудования для выборов, есть собственная знаменитая история о контактах высшего руководства с элитой Республиканской партии. Это история о циркулярном письме исполнительного директора Diebold Уолдена О’Делла в связи со сбором денег в фонд переизбрания Джорджа Буша. Активный член избирательной президентской кампании, время от времени гостящий на ранчо Буша, О’Делл в 2003 году разослал письмо сотне богатых республиканцев с приглашением к себе домой, в штат Огайо, на вечеринку, посвящённую сбору денег в фонд. В письме он заверял соратников, что «приложит все усилия, чтобы помочь Огайо отдать голоса за президента» на выборах 2004 года. Момент для отправки письма был выбран крайне неудачно – именно в это время фирма Diebold добивалась контракта на поставку машин голосования для штата Огайо. Впоследствии О’Делл очень сожалел о необдуманно брошенных в письме словах, оправдывался, говоря, что не имел в виду ничего предосудительного, и даже заметно умерил свою политическую активность… Однако сказанного было вполне достаточно, чтобы составить мнение о партийных предпочтениях в руководящих эшелонах Diebold.

Множество других скандальных историй вокруг Diebold фактически не связаны с деятельностью руководства фирмы, однако показательны сами по себе. Так, в 2003 году некто Роб Белер, один из компьютерщиков, работавших с Diebold по временному контракту, рассказал, как накануне губернаторских выборов 2002 года в штате Джорджия компания по меньшей мере трижды вносила в уже сертифицированную систему изменения, которые не контролировал никто из официальных лиц, отвечающих за выборы в штате. Подобными действиями Diebold грубо нарушила все мыслимые правила, которые требуют, чтобы после внесения поправок система вновь проходила сертификацию (два года спустя суд Калифорнии за аналогичные манипуляции приговорил Diebold к многомиллионному штрафу).

Но особенно любопытны итоги выборов 2002 года в Джорджии. Вопреки всем предварительным опросам, и впервые за более чем 130 лет губернаторский пост занял кандидат от республиканцев Сонни Пэрдью, набравший 51% голосов.

Всеведущие политтехнологи, конечно же, сразу нашли причины, объясняющие столь удивительную победу. Во-первых, граждане в массе своей остались недовольны тем, что предыдущий губернатор-демократ поменял символику на флаге штата, а во-вторых, в поддержку кандидата от республиканцев выступил сам президент Джордж Буш. Более же реалистично мыслящие наблюдатели были склонны связать неожиданную победу с применением электронных машин голосования, впервые обеспечивавших в Джорджии тотальный охват избирателей. Однако проверить эту гипотезу не удалось, поскольку в новых машинах с сенсорным экраном нет бумажных квитанций и пересчитать результаты голосования нет никакой физической возможности.

Что там у них внутри

Упомянутая выше журналистка Бев Харрис более всего знаменита в Интернете тем, что в начале 2003 года сумела найти на ftp-сайте фирмы Diebold Election Systems около 40 тысяч незащищённых файлов, среди которых оказались даже «строго секретные» исходные коды ПО машины для голосований Diebold’s AccuVote TS (то есть touch-screen– сенсорный экран). Кроме того, там были обнаружены списки избирателей Техаса с полными именами и домашними адресами, а также интересные файлы, больше всего похожие на журналы регистрации хода выборов 2002 года в Калифорнии – в реальном масштабе времени для 57 избирательных участков. Думаю, не стоит говорить, что нет и не может быть никаких правил, оправдывающих наличие списков избирателей и лог-файлов у фирмы, обеспечивающей техническую сторону голосования. Доступ к промежуточным результатам выборов – это вообще нарушение закона, поскольку должны быть известны лишь окончательные результаты, которые подсчитывает избирательная комиссия после закрытия участков (в 8 вечера).

Но с компьютерной точки зрения особый интерес вызывают обнаруженные Бев Харрис исходные коды программ Diebold, потому что прежде любой из независимых экспертов, подпускавшийся к этим текстам, должен был сначала подписать соглашение о неразглашении, а затем помалкивать под угрозой судебного преследования. Ранее критика технологии шла сугубо на «теоретическом» уровне, без реального кода программ. Теперь же университетские специалисты по информатике и защите информации помогли Харрис выйти на Ави Рубина (Avi Rubin), директора Института информационной безопасности при университете Джонса Хопкинса.

В свои неполные сорок лет Рубин считается одним из ведущих в стране независимых экспертов по электронным технологиям голосования. Достаточно сказать, что когда в 1997 году правительство Коста-Рики попросило Рубина (в то время он работал в AT & T Labs) разработать подобного рода систему, а он обрисовал им реальную ситуацию с безопасностью этой технологии, то костариканцы решили свернуть проект как преждевременный. Кстати, накануне президентских выборов 2004 года, аналогичным образом поступило и Министерство обороны США, под впечатлением от анализа Рубина зарубившее уже готовый проект SERVE для организации онлайнового голосования военнослужащих, находящихся вдали от дома.

Когда Рубин получил тексты программ Diebold, он пригласил к их изучению двух своих аспирантов, Йоши Коно и Адама Стаблфилда, отчасти уже известных тем, что сумели вскрыть в 2001 году систему криптозащиты сетей Wi-Fi. Так что команда подобралась опытная, и уже примерно через час анализа кода были найдены первые признаки серьёзнейших слабостей в защите данных Diebold: криптоключ для расшифрования результатов голосования оказался вписан непосредственно в текст программы. Другими словами, он всегда был неизменным и в принципе без труда мог быть извлечён кем угодно непосредственно из текста. Дальше – больше. Вскоре стало ясно, что вся система была написана людьми, явно неопытными в защите информации. И если поначалу аналитики предполагали, что найдут хитро встроенный в программу «чёрный ход», позволяющий незаметно менять итоги голосования, то в итоге им стало ясно, что эта система по самой природе своей настолько испещрена дырами и уязвимостями, что фактически нараспашку открыта для атак как извне так и изнутри.

Публикация результатов анализа команды Рубина имела в 2003 году большой резонанс в прессе и породила целый ряд экспертиз оборудования Diebold. Однако эти аппараты по-прежнему массово закупалось многими штатами для проведения президентских выборов 2004 года под вывеской «самых современных и надёжных из того, что есть на рынке».

Конфликт интересов

Чиновники избирательных комиссий в подавляющем большинстве своём не имеют никакой компьютерно-технической подготовки, а потому вынуждены опираться на заявления изготовителей. Как только в аппаратуре что-то начинает работать не так, для ремонта и внесения поправок прибывают специалисты изготовителя и эта же фирма предоставляет прессе разъяснения по поводу случившегося. Понятно, что в подобной ситуации избирательные комиссии на местах все больше начинают зависеть от компаний-изготовителей. Другими словами, ни тем, ни другим в равной степени невыгодно афишировать достаточно частые случаи сбоя техники.

Типичный тому пример – крайне мутная история с пересчётом голосов последних президентских выборов всё в том же злосчастном штате Огайо. Когда оппозиция добилась проведения этой процедуры в нескольких округах, лишь совершенно случайно впоследствии стало известно, что специалист компании-изготовителя навещал избирательную комиссию для тестирования оборудования и определённо «ставил патч» на один из компьютеров, поинтересовавшись предварительно, какая из машин будет использована для пересчёта. В избирательную комиссию округа входили, естественно, республиканцы и демократы, однако никто из них не счёл нужным сразу обнародовать этот факт. А поскольку в компьютерах никто из комиссии ничего не понимает, то специалист все делал без какого-либо надзора.

И лишь после того, как информация об этих манипуляциях стала известна, разразился скандал и даже появился запрос в ФБР на расследование возможных злоупотреблений, фирма-изготовитель объяснила публике, как все было. По её словам, это была обычная процедура тестирования оборудования, в ходе которой на одном из довольно древних компьютеров была заменена «умершая» аккумуляторная батарея, подпитывавшая CMOS-память. Вот, собственно, и весь «патч»… Проверить эти объяснения фирмы ныне нет никакой возможности.

Весьма близкие отношения между членами избирательных комиссий и фирмами-изготовителями оборудования уже неоднократно поднимали по всей стране вопросы об очевидном конфликте интересов и угрозах объективным оценкам происходящего. Ради заключения многомиллионных контрактов с администрацией штатов, компании щедро спонсируют общенациональные и местные конференции избирательной бюрократии, а наиболее влиятельных чиновников «угощают» приятными и недешёвыми бонусами. Кроме того, таких госчиновников охотно нанимают затем и на работу, дабы облегчить ход контрактных переговоров и процедуры сертификации оборудования. Например, ответственный секретарь штата Флорида Сандра Мортхэм, одно время выступавшая ближайшим соратником флоридского губернатора Джеба Буша (родного брата президента), затем стала официальным лоббистом как компании ES&S, так и Ассоциации избирательных округов Флориды. Именно тогда Ассоциация подписала эксклюзивное соглашение на получение комиссионных от ES&Sс любого контракта, по которому округа закупают оборудование у этой фирмы.

Сомнительно выглядит и процесс сертификации машин для голосования. Согласно установленным порядкам, эти машины должны быть «квалифицированы» специальным ведомством ITA, или Управлением независимого тестирования (Independent Test Authority), которое проверяет оборудование на соответствие федеральным стандартам. Однако в финансовом отношении ITA существует на деньги тех самых фирм-изготовителей, продукцию которых проверяет. Вполне очевидно, что при подобной постановке дела объективную оценку получить просто невозможно.

Важно, как считают

Наиболее свежее слово в компьютерных технологиях голосования – это так называемые DRE-машины (от Direct Record Electronic, «электроника прямой записи»), когда выбор желаемого кандидата делается нажатием специальной кнопки на клавиатуре или касанием соответствующей зоны на сенсорном экране, а голос для учёта заносится напрямую в память безо всякого бюллетеня. Практически все эксперты в компьютерной безопасности единодушно сходятся во мнении, что DRE-машинам можно доверять проведение выборов лишь при соблюдении по крайней мере двух ключевых требований.

Во-первых, такие аппараты непременно должны выводить на печать проверяемую избирателем квитанцию (иногда именуемую «бумажный след»). Избиратель должен либо иметь возможность увидеть эту квитанцию за стеклом специального бокса-накопителя, либо получить её в руки и самостоятельно опустить в контрольную избирательную урну. Цель «бумажного следа» двояка: подтвердить избирателю, что его голос учтён именно так, как он хотел, а также обеспечить механизм для пересчёта голосов, если в этом возникнет потребность.

Во-вторых, программное обеспечение DRE-машин должно быть открыто для изучения заинтересованной общественностью. Цель данной меры тоже двояка. С одной стороны, это позволяет тщательнее исследовать функциональность ПО и отыскивать ошибки, а с другой – повышает доверие общества к процессу голосования. Если исходные коды ПО общедоступны, то для домыслов о встроенном в код механизме обмана не остаётся места.

Понятно, что любая компьютерная система не может быть абсолютно совершенной. Но при выполнении двух этих элементарных требований всякая машина для голосования будет гораздо лучше тех, которые ныне используются для выборов в США. Как ни поразительно, но в стране, которая всегда была лидером компьютерных технологий, до сих пор отсутствует эффективная система тестирования электронных машин голосования на надёжность и безопасность. Специалисты свидетельствуют, что, к примеру, контрольная проверка ПО для игральных или торговых автоматов гораздо более сурова, чем для машин голосования. На фоне тщательно отработанных и скрупулёзных процессов разработки софта для критически важных задач, скажем, в самолёте, создание программ для организации выборов выглядит чрезвычайно небрежной и поспешной стряпнёй. Почему так происходит на протяжении по крайней мере десятилетия (DRE-машины вводятся с середины 1990-х) – это очень интересный вопрос, о котором власти в Америке вроде бы задумываются, однако решать почему-то не торопятся.

Дэвид Аллен (David Allen), издатель книги Бев Харрис «Голосование с черным ящиком», комментирует ситуацию так: «Я не думаю, что есть какой-то широкомасштабный заговор правых сил, направленный на управление процессом выборов [с помощью компьютерных технологий. – Б.К.]. Но я прекрасно знаю, что жульничество на выборах имеет в США давние традиции. Так что если на это хватает денег и это можно сделать, оставшись с разумной вероятностью непойманным, то это будет сделано».

Напоследок приведу ещё один любопытный и труднообъяснимый факт. Несмотря на появившееся за последние полтора-два года множество публикаций в американских СМИ о странностях в поведении компьютерных систем голосования, никто из журналистов или аналитиков так и не взялся наглядно показать на этих примерах, что практически все зафиксированные казусы так или иначе играют на руку республиканцам. Лично мне не попалось на глаза ни одной истории о том, как в результате компьютерных сбоев победу неожиданно одержал кандидат от Демократической партии. Хотя очевидно, что при случайном характере программных глюков машины явно должны отдавать систематическое предпочтение то одной, то другой партии. Но такого не происходит.

Создаётся впечатление, что никого в Америке это не удивляет. Как в России, скажем, уже никого не удивляет отсутствие реальной политической оппозиции в парламенте и сокрушительные победы одной и той же партии на всех мыслимых выборах.

Похоже, и в США высшая политическая элита с помощью компьютеров наконец нашла эффективный способ воплотить в жизнь мудрую мысль вождя народов Иосифа Виссарионовича Сталина: «На выборах не важно, как голосуют, – важно, как считают»…

СТРАТЕГИЯ БЕСПРИСТРАСТНОСТИ

Александр Милицкий

Разумеется, нам всем хотелось бы верить, что демократические выборы действительно отражают волеизъявление граждан, что члены избиркомов независимы, а наблюдатели неподкупны. Однако практика показывает, что на самом деле это далеко не всегда так, – ни одни выборы ни в одной стране мира не обходятся без нарушений. И закладываться на добросовестность всех без исключения участников процесса было бы делом непозволительно безответственным. В конце концов, сисадмин держит в тайне рутовый пароль отнюдь не потому, что ожидает деструктивных действий от конкретного персонажа, – просто иной подход, как показывает богатейшая практика корпоративных сетей, слишком рискован и рано или поздно приводит к проблемам. Подходить к организации выборов нужно так, будто и впрямь за каждым углом затаились враги, только и ждущие возможности похакать нашу систему. Это типичная проблема информационной безопасности, и воспринимать её следует именно таким образом.

Возможно ли построить электоральную процедуру, принципиально, на системном уровне исключающую возможность фальсификаций? Если не отказываться от принципа тайного голосования, – нет, невозможно. Стопроцентно достоверными являлись бы лишь широко опубликованные результаты поимённого голосования, когда любой гражданин смог бы проверить, правильно ли засчитан отданный им голос, спросить о том же у соседа, самостоятельно пересчитать итоговые цифры и заявить в прокуратуру, если обнаружит в списке проголосовавших свою безвременно умершую за два месяца до того любимую тётушку.

Однако отрицательный ответ не означает, будто невозможно создать систему, свободную от большинства уязвимостей, характерных для сегодняшнего дня, – да и риск оставшихся минимизировать в достаточной степени, чтобы фальсификации не смогли существенно повлиять на результаты выборов.

Первая очевиднейшая брешь – возможность манипуляций с разнообразными «мёртвыми душами». При традиционной технологии гражданин, весь «красный день календаря» проведший на даче, может и не подозревать, что он «проголосовал» за какого-то кандидата, а в ведомости стоит невнятная закорючка. Теоретически можно на законодательном уровне обязать избирательные комиссии предоставить после выборов доступ к этим ведомостям любому желающему, но на практике обеспечить выполнение этого требования окажется нереально. Причинами будут и дороговизна, и технические сложности (потребуется при каждом избирательном участке организовать приёмную, ежедневно работающую в течение, по крайней мере, двух недель), и риск «случайной» утраты документации из-за «пожара» или «прорыва канализации» на тех участках, где члены избиркома имеют веские основания опасаться ответственности за свои махинации. Да и крайне сомнительно, чтобы человек, забивший на выборы в день голосования, через неделю вдруг бросил бы все и отправился проверять списки избирателей.

Куда эффективнее были бы ведомости, в которых избиратели расписываются в получении бюллетеней или их аналогов, сразу после выборов изымать, опечатывать и централизованно хранить в надёжном месте, а полный список граждан, участвовавших и не участвовавших в голосовании, публиковать на сайте Центризбиркома, разумеется, заверенный электронной цифровой подписью [Отметим, что сам по себе факт участия или неучастия того или иного избирателя в голосовании предметом тайны не является. Любой желающий может собрать эти сведения, абсолютно не нарушая закона, всего лишь устроившись на лавочке у входа на избирательный участок и отмечая, кто туда заходит. Тайной является лишь сделанный избирателем выбор]. Эта задача не столь неподъёмна, как кажется на первый взгляд. Если оценить размер записи, относящейся к одному избирателю и содержащей его полное имя, год рождения, идентификатор личности и сведения о том, принял ли он участие в голосовании, в 100 байт, то размер файла, содержащего информацию о 100 млн. избирателей, окажется равным приблизительно 10 Гбайт. Даже на низкоскоростном тарифном плане «Стрим-Нео» с неограниченным трафиком компании «МТУ-Интел» время загрузки из Сети такого объёма данных составит лишь около шести суток, главное, чтобы поддерживалась докачка в случае обрыва соединения {на всякий случай напомню, что речь идёт о скоростях первой половины нулевых – прим. D}. О гражданах, обладающих скоростными каналами, а тем более о политических партиях, общественных и правозащитных организациях и говорить нечего, контроль адекватности официальных сведений об участии избирателей в голосовании становится доступным без преувеличения любому. Те, кто не имеет доступа в Интернет или для кого скачивание файла такого объёма является невозможным по финансовым причинам, при желании получат возможность ознакомиться с этим списком в офисах многочисленных общественных организаций или в государственных отделениях связи, оборудованных пунктами коллективного доступа в Интернет.

Любой гражданин сможет без труда проверить достоверность сведений о том, принял ли участие в голосовании лично он, члены его семьи, друзья и знакомые, и в случае обнаружения несоответствий обратиться в правоохранительные органы для проведения проверки. Совершенно очевидно, что если в избирком затесался злонамеренный интрудер, пытающийся манипулировать результатами выборов путём игр с «мёртвыми душами», – то он «в полевых условиях» не сможет сколько-нибудь достоверно подделать подпись любого из трёх тысяч избирателей, приписанных к участку. Даже обладание образцами подписей кого-то из них поможет ему не слишком сильно, – ведь заранее не известно, кто из избирателей явится голосовать, а кто нет, – так что простейшая графологическая экспертиза молниеносно выявит подлог в ведомостях, где избиратели расписываются при получении бюллетеней или их аналогов, – со всеми вытекающими последствиями. А чтобы отбить охоту к заметанию следов у разного рода экстремалов, достаточно ввести в закон о выборах положение, при котором результаты по участку денонсируются и назначается повторное голосование, если соответствующая документация утрачивается по какой бы то ни было причине раньше, чем по истечении определённого срока.

Следующим слабым звеном в системе, как мы видели, является всё, что происходит между тем, как бюллетень опущен в урну, и моментом внесения результатов по избирательному участку в протокол. Наилучший способ залатать имеющиеся дыры в защите полностью исключить все потенциально проблемные стадии из системы, чтобы не было ни урн, ни бюллетеней, ни их пересчёта.

Избиратель, зайдя в кабину голосования, выражает свою волю нажатием одной из клавиш на машине, по сложности и дороговизне не сильно отличающейся от электронного кассового аппарата. Машина для голосования печатает квиток (на специальной бумаге с необходимым количеством степеней защиты), на котором отражается сделанный избирателем выбор, а также уникальный идентификатор, присваиваемый этому голосу. Та же информация передаётся машиной непосредственно на сервер центризбиркома, который формирует из них список [можно предвидеть очевидное возражение, что, например, в России телекоммуникационные сети ещё недостаточно развиты, чтобы обеспечить подключение всех избирательных участков, особенно региональных. Однако объём информации, передаваемой машиной для голосования, весьма невелик, составляет буквально считанные байты на транзакцию и совершенно не требует высоких скоростей передачи данных. Для этих целей вполне могут использоваться и телеграфные каналы с пропускной способностью 200~300 бод, благо телеграфные отделения есть практически в любом населённом пункте]. В нём каждая строка состоит всего из двух записей – уникального идентификатора, присвоенного голосу, и варианта, за который этот голос был отдан. По завершении голосования список, заверенный электронной подписью, публикуется для всеобщего сведения на сайте центризбиркома, – данная информация никакой тайны в себе не содержит, – ведь отданный голос является анонимным и никоим образом не ассоциирован с конкретным избирателем. Соответственно и с машины для голосования на сервер избиркома она может – и, вероятно, даже должна – передаваться в открытом виде. Возможность использовать для передачи открытые каналы связи, включая публичный Интернет, делает затраты на реализацию такого проекта вполне приемлемыми [теоретически при таком подходе возможно нарушение тайны голосования, если один из злоумышленников будет перехватывать передаваемые по открытому каналу связи сообщения, а второй будет фиксировать на избирательном участке, кто именно в данный момент находился в кабине для голосования. На практике же рисками такого рода можно пренебречь, мы же не опасаемся всерьёз, что враги поставят в традиционных кабинах для голосования скрытые камеры, позволяющие видеть, кто какой пункт в бюллетене зачёркивает. В странах, где носители оппозиционной точки зрения действительно могут привлечь столь пристальное и дорогостоящее внимание, результаты выборов все равно определяются отнюдь не на избирательных участках].

Объём такого списка получится достаточно скромным, – для присвоения 100 млн. уникальных идентификаторов с запасом хватает 4 байт, а если исключить из доступного ассортимента всяческие неудобные для восприятия людьми символы, а также символы, схожие по написанию, оставив только буквы латинского алфавита в единственном регистре и цифры за исключением 0 и 1, – то нам хватит 5 байт. Плюс пробел в качестве разделителя и 1 байт для обозначения варианта выбора, – итого 7 байт на голос, и результаты голосования 100 млн. человек займут каких-то 700 Мбайт – ёмкость одного-единственного CD.

При этом активное использование квитанций для публичного контроля за ходом выборов, как ни странно, ничуть не угрожает тайне голосования, – ведь «квиток» является документом «на предъявителя», и неважно, кто именно отдал конкретный голос, нас интересует только то, чтобы этот голос был засчитан правильно. При выявлении нарушений в правоохранительные органы могли бы обращаться, например, адвокаты от имени анонимных клиентов. Возможна и такая форма контроля, когда правозащитная организация попросту собирает после выборов эти «квитки» у граждан, которые ей доверяют, это позволило бы контролировать правильность учёта голосов тех избирателей, кто по каким-то причинам не в состоянии сделать этого лично.

Впрочем, у злоумышленников может остаться соблазн повлиять на результаты выборов, «подкрутив» машину для голосования в надежде, что среди нескольких сот бабушек с «пенсионерского» избирательного участка ни одна так и не удосужится заняться проверкой. Для сертифицированной несложной машины, управляемой ОС с открытым кодом, таких возможностей чисто технически немного, разве что на уровне ПЗУ прошить инструкцию посылать информацию о нажатии кнопки «1» всякий раз, как избиратель нажимает кнопку «2», сделать что-то более интеллектуальное попросту нереально. Чтобы исключить подобный соблазн раз и навсегда, вопрос, нажатие какой клавиши будет соответствовать какому кандидату, должен решаться для всех машин путём жеребьёвки, проводимой в Центризбиркоме, непосредственно перед началом голосования, когда все машины уже установлены на участках. В этом случае манипуляции с машинами становятся бессмысленными, ведь вероятность, что в результате эффект окажется прямо противоположным и голос сторонника достанется врагу, окажется в точности равной вероятности достижения запланированного результата. Наконец, поскольку информация от машин для голосования передаётся в открытом виде, наблюдатели всегда могут проверить адекватность работы машин при помощи аппаратуры, которая перехватывает и отображает передаваемый сигнал без непосредственного подключения к кабелю.

И последнее слабое звено в этой системе – «смычка» между списочными избирателями и реально отданными голосами. Что толку городить огород с проверкой идентификаторов, если избиратель может нажать на кнопку дважды или трижды и в итоговом списке появится на несколько сот тысяч голосов больше, чем людей, принявших участие в выборах? Какой материальный объект получает под роспись вместо бюллетеня гражданин, пришедший на избирательный участок?

По всей видимости, в качестве ключа, дающего возможность однократно нажать кнопку машины для голосования, должно использоваться что-то наподобие перфокарты с уникальной комбинацией отверстий или карточки со штрих-кодом. При голосовании машина может передавать в центризбирком, помимо прочей информации, и сведения о ключе, который, таким образом, уже не сможет быть использован на другой машине. Если на определённые участки доставляются карты с определёнными диапазонами ключей, – может применяться предварительная проверка на валидность. В отличие от избирательных бюллетеней, которые легко подделать, такую карту подделать практически невозможно: ключ, находящийся за пределами допустимого диапазона, попросту будет отвергнут системой, а использование «двойников» будет заблокировано после первого же применения. Более того, если избиратель, получив валидный ключ, оказался не допущенным к голосованию, – значит, уже был активирован «двойник» этого ключа, – и после обращения к наблюдателям и членам местной комиссии можно выявить по логам центризбиркомовского сервера, где, когда и с какой конкретной машины он был использован.

Уникальность ключей и заранее известное их количество делают манипуляции с «неучтёнными бюллетенями» практически невозможными, если члены избирательной комиссии обязаны сдать их неизрасходованный запас по счёту под роспись и несут ответственность в случае недостачи. Поставить же закорючку в ведомости и использовать ключ для голосования от лица не пришедшего на выборы гражданина оказывается делом рискованным, ибо такой подлог с заметной вероятностью может быть раскрыт благодаря публичности списков граждан, принявших участие в выборах. Круг замыкается, – разработанная нами система оказывается достаточно устойчивой по отношению к большинству уязвимостей, имеющихся в традиционной схеме голосования.

Значит ли это, будто она безупречна и неуязвима в принципе? Нет, – со временем пытливый человеческий ум наверняка отыщет какие-то лазейки и в ней, не говоря уж о том, что она может эффективно противостоять только техническим нарушениям, но бессильна против методов социальной инженерии, таких как подкуп избирателей [Кстати говоря, сегодня в России подкуп избирателей используется не особенно широко, поскольку у его организаторов нет никакой уверенности, что гражданин, взяв деньги, не проголосует, тем не менее, за «неправильного» кандидата, – проверить это невозможно. Наличие на руках квитанций обострит эту проблему, – теперь можно будет выплачивать деньги по факту предъявления «квитка» с «правильным» голосом. Однако массовое применение подобной технологи требует достаточно широкого распространения среди населения предложения-оферты, которое не сможет пройти мимо бдительных сторонников другого кандидата, – так что после нескольких громких арестов ситуация быстро нормализуется.].

Тем не менее, если бы она применялась на недавних украинских или американских выборах, – множества драматических коллизий, ставящих под сомнение саму эффективность демократической системы, удалось бы избежать, – и уж совершенно точно не пришлось бы гадать и оспаривать, кто должен стать президентом – Буш или Керри, Янукович или Ющенко.

А пока подобная система не реализована ни в одной стране мира, нам остаётся только грамотно выбирать собственную стратегию поведения на очередных выборах, чтобы минимизировать возможность фальсификаций на любом уровне, – с учётом тех системных уязвимостей, которые мы проанализировали.

Sapienti sat.